Содержание

Tor VPN термины, Список Tor поисковиков, прокси, настройка onion домена, безопасное использование

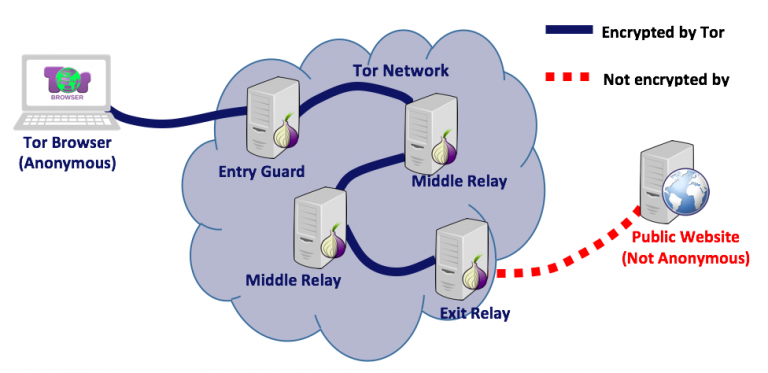

- Tor (The Onion Router) это анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде. Виды узлов Tor:

- Входные узлы (entry node) служат для принятия инициированных клиентами сети Tor соединений, их шифрования и дальнейшего перенаправления к следующему узлу.

- Посреднические узлы (middleman node) называемый также невыходным (non-exit node), передаёт шифрованный трафик только между другими узлами сети Tor.

- Выходные узлы (exit node) выполняют роль передаточного звена между клиентом сети Tor и публичным Интернетом.

- Tor Browser — свободное и открытое программное обеспечение для реализации второго и третьего поколения так называемой луковой маршрутизации. Это система прокси-серверов Tor, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Браузер Tor создан на основе Firefox.

- Доменные имена в зоне .onion - это псевдо-домен верхнего уровня, созданный для обеспечения доступа к анонимным или псевдо-анонимным адресам сети Tor. Подобные адреса не являются полноценными записями DNS, и информация о них не хранится в корневых серверах DNS, но при установке дополнительного программного обеспечения, необходимого для выхода в сеть Tor (например, Orbot для Android или плагин Torbutton для Firefox), программы, работающие с Интернетом, получают доступ к сайтам в доменной зоне .onion, посылая запрос через сеть Tor-серверов. TOR-адрес в доменной зоне .onion невозможно украсть/присвоить/отозвать до тех пор пока вы не потеряете секретный ключ от этого домена.

Ограничения системы Tor

Tor предназначен для скрытия факта связи между клиентом и сервером, однако, он принципиально не может обеспечить полное скрытие передаваемых данных, поскольку шифрование в данном случае является лишь средством достижения анонимности в Интернете.

Tor работает только по протоколу SOCKS.

Tor не поддерживает UDP, что не позволяет использовать протоколы VoIP, например SIP.

Сеть Tor не может скрыть от интернет-провайдера факт использования самой себя, так как её адреса находятся в открытом доступе, а порождаемый ею трафик распознаётся с помощью снифферов. Для защиты разработчиками Tor были созданы средства маскировки трафика, также для скрытия использование Tor можно использовать VPN, SSH или программы Proxychains.

Tor не в состоянии защитить компьютер пользователя от вредоносного, шпионского программного обеспечения, которое может быть использовано для деанонимизации. Методом защиты от таких программ является применение грамотно настроенных общих мер сетевой безопасности, включая расширения браузеров при веб-сёрфинге.

Tor хостинг Чесночно-луковый хостинг

Чесночно-луковый хостинг или как поднять веб-ресурс, чтобы не отобрали домен. Поднимать onion-ресурс непосредственно внутри сети, без выхода в обычный интернет. Например, как дополнительную резервную точку входа на свой ресурс. Готовое решение tor хостинга из коробки предлагает хостинг провайдер PrivateAlps. Покупая у PrivateAlps услугу Tor Hidden Hosting, вы получаете уникальный домен .onion и управляйте всем с помощью панели управления aaPanel (повторюсь доступ сразу настроен только через Tor браузер).

Как безопасно скачать и пользоваться Tor browser

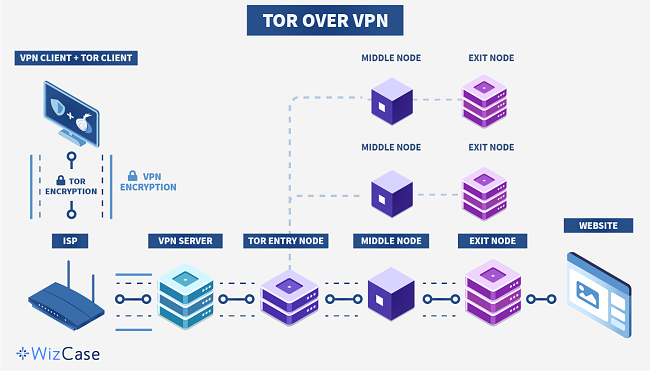

Браузер Tor (The Onion Router) является лучшим средством для доступа к Даркнет, однако он имеет и свои недостатки. Tor сам по себе не может обеспечить защиту всех ваших данных от утечек и оставляет их уязвимыми к слежке. Взломанные выходные узлы Tor раскрывают пользовательский трафик операторам, которые по большей части занимаются отслеживанием личности пользователей Tor. Чтобы оставаться в безопасности, вам понадобится настоящая сквозная защита при помощи VPN.

Главное предназначение Tor заключается в том, чтобы защитить пользователей интернета от трекинга, слежки и цензуры. Но в Tor, есть два слабых места: входной узел и выходной узел. Входной узел владеет информацией о вашем настоящем IP-адресе, тогда как выходной узел связан с вашим незашифрованным запросом. Без этих данных ваше местонахождение, личность или целевой вебсайт никогда не смогут быть раскрыты. Чтобы злоумышленники не могли перехватить данные на этих узлах, нужно использовать проверенный VPN для маскировки вашего настоящего IP-адреса во время пребывания в сети Tor.

Самым безопасным способом является подключение сперва к VPN и затем запуск браузера Tor. Способ Tor после VPN добавляет слой шифрования ко всему вашему трафику и не позволяет входному узлу Tor видеть ваш настоящий IP-адрес. Это защитит вас от любых деанонимизирующих атак со взломанного входного или среднего узла. С другой стороны, во по-прежнему останетесь уязвимы к SSL-атакам и другим фишинговым угрозам со взломанных выходных узлов, поэтому вам все ещё нужно быть начеку.

Поскольку ваши данные будут защищены с помощью VPN, ваш интернет-провайдер и любые другие третьи стороны, которые могут следить за вашим интернет-трафиком, не будут знать, что вы используете Tor. Тем не менее, когда ваш трафик будет проходить через выходной узел, вы получите IP-адрес Tor, и веб-сайты увидят, что вы являетесь пользователем Tor. Некоторые сайты, например сайты для банкинга, Airbnb, Doordash, Apple могут заблокировать вас по этой причине.

Рекомендации по выбору прокси для Tor браузера

Вместо или одновременно с VPN, вы можете использовать прокси. SOCKS5 прокси является наиболее подходящий типом прокси для Tor браузера, так как они обеспечивают высокий уровень анонимности и поддерживают все типы трафика. SOCKS5 прокси также позволяют избежать утечек DNS, что важно для сохранения конфиденциальности. Примеры подходящих прокси-сервисов вы можете найти в нашем обзоре Гид по выбору прокси-сервера ТОП Лучших Прокси Провайдеров.

Tor поисковики или как в сети Тор найти нужный onion сайт

Существуют 4 важные особенности поиска в Tor, которые делают поиск в даркнете непохожим на обычную работу поисковой машины:

- Ссылки между onion-сайтами (сайтами в сети Tor, имеющими доменное расширение .onion) редки, как следствие, алгоритмы, использующие обратные ссылки, работают не очень хорошо.

- Требуется время, чтобы просмотреть все содержимое сайта, потому что Tor работает медленно.

- Onion сайты довольно часто меняют адреса.

- Кроме этого следует учитывать и тот факт, что подобные сервисы в скрытой сети вполне могут быть созданы спецслужбами. Конечно они их создают не для того чтобы сделать вашу жизнь легче, а в качестве ловушек «хонипотов». Для того чтобы деанонимизировать и идентифицировать пользователей Tor, составляя тем самым базу данных преступников, покупающих нелегальный товар или ищущих запрещенный контент.

Список Tor поисковиков

Сложно сделать обзор Tor-поисковиков, их достоинств и недостатков, причины приведены выше. Ниже просто список Tor поисковиков, которые работают. Хотя в темной паутине нет крупных поисковых систем, таких как Google, все же можно ориентироваться в ландшафте даркнета через поисковые системы и каталоги, если вы знаете, где искать. Вам может помочь ряд следующих сайтов.

- Поисковик TorSearch: https://torsearch.com, .onion Safely Explore & Search The Dark Net Tor Search (Безопасное исследование и поиск в Darknet Tor Search)

- Поисковик Ahmia https://ahmia.fi .onion Ahmia ищет скрытые сервисы в сети Tor, но только белые ниши. Ahmia также отфильтровывает сайты с детской порнографией, многие из которых находятся в глубоком интернете. Проект Ahmia является инициативой некоммерческой организации Hermes Center for Transparency and Digital Human Rights, поддерживающей Tor, и развивающей сервисы анонимного общения Globaleaks и Tor2web.

- Одним из лучших мест для ориентации в Tor остается Hidden Wiki .onion, каталог сайтов глубокого интернета. Там находятся сотни ссылок, которые помогают пользователю найти нужный ему сайт. Hidden Wiki, в отличие от Ahmia, никак не фильтрует ссылки. — название нескольких веб-сайтов с одним именем, находящийся в зоне .onion анонимной сети Tor. Сайт представляет собой защищённую от цензуры анонимную wiki энциклопедию. Любой после регистрации может редактировать материалы. Главная страница сайта представляет собой коллекцию ссылок на другие .onion сайты и статьи в формате вики. Создано также много копий The Hidden Wiki. Не удивляйтесь, если наткнетесь на “Официальную скрытую Вики” или “Нецензурированную скрытую Вики”. Однако лучше всего держаться подальше от этих спин-оф сайтов. Если указанные выше .onion не работает, воспользуйтесь поисковиков Ahmia для поиска актуального Url по запросу Hidden Wiki.

- Поисковик DuckDuckGo – это поисковая система, которая также доступна в обычной сети Интернет. В отличие от других поисковых систем, DuckDuckGo не собирает и не предоставляет никакой вашей личной информации. Поисковая система идеально подходит, если вы хотите быть абсолютно анонимными в Интернете. В даркнете он используется, потому что он также показывает .onion веб-сайты. Большинство обычных поисковых систем Интернета не индексируют веб-сайты .onion. Таким образом, обычная поисковая система не приведет вас в даркнет, но DuckDuckGo может это сделать.

- Поисковик Searx – еще одна поисковая система, которую можно использовать как в обычной, так и в темной сети. Преимущество SearX заключается в том, что вы можете сделать поисковые запросы невероятно подробными. Вы можете искать файлы, изображения, карты, музыку, новости, публикации в социальных сетях, видео и многое другое. Итак, если вы ищете что-то невероятно подробное, SearX – это поисковая система даркнета для вас. Список зеркал в TOR, Список экземпляров Searx

Сайты даркнета, которые стоят вашего внимания

Если ссылка не указана, находите работающий Onion URL при помощи поисковиков выше, например Ahmia или Searx. Ниже специально выделены жирным ключи по которым нужно искать.

- Возможно вы удивитесь, но одним из самых популярных ресурсов даркнета является Facebook. Да-да, у Facebook есть свой onion адрес в "глубоком" интернете.

- На таких сайтах, как Onion Wallet, GreenAddress и Smartmixer, вы можете управлять своими криптовалютами, а также покупать и продавать их.

- Deep Web Radio - Вам повезло, ведь темная паутина имеет собственную цифровую радиостанцию. С помощью программы Deep Web Radio вы можете выбирать между различными видами музыкальных потоков через Tor.

- Зеркало BBC Tor. Некоторые страны и правительства проводят строгую цензуру в Интернете и блокируют доступ к иностранным новостным сайтам. Веб-сайт BBC – это яркий пример источника новостей, который недоступен в определенных репрессивных странах. По крайней мере, не в поверхностном Интернете. Вот здесь и пригодится Тор. BBC создала специальное зеркало Tor на своем новостном веб-сайте, которое доступно в темной сети. Цель состоит в том, чтобы предложить людям способ анонимно перейти на веб-сайт BBC без ограничений, независимо от того, где кто живет. Темная копия веб-сайта BBC News – это международное издание. Это означает, что он в первую очередь сосредоточен на Великобритании, а освещает новости со всего мира.

- Скрытые ответы (Hidden Answers) можно описать как темную веб-версию Reddit или Quora. Вы можете задать любой вопрос без какой-либо цензуры. Другие в сообществе попытаются ответить на ваши запросы. Помните, что это нефильтрованная часть Интернета, и вы можете столкнуться с разговорами, которые вы бы не хотели слышать.

- Secure Drop – это место, где могут встретиться информаторы и журналисты. Темная паутина – это единственный способ, когда информаторы имеют шанс поделиться своей информацией, будучи уверенными, что они не будут отслежены. Если они будут делать это на поверхностной паутине, их, скорее всего, проследят и, в некоторых случаях, накажут. Secure Drop – это веб-сайт .onion, который защищает конфиденциальность информаторов и журналистов по всему миру. Многие важные издатели и новостные организации поняли силу анонимных информаторов в даркнете и создали собственный URL-адрес SecureDrop. Некоторые заметные примеры: Forbes, The Financial Times, Reuters.

Электронная почта и даркнет. Кроме Outlook и Gmail есть много других поставщиков электронной почты. Ознакомьтесь с некоторыми отличными услугами электронной почты, которые предоставляются бесплатно в даркнете.

- ProtonMail – это швейцарская зашифрованная электронная почта, которая является одной из лучших клиентских электронных почт. Они используют полное шифрование и не ведут журналы. Кроме того, вам не нужно предоставлять им личную информацию, если вы хотите создать учетную запись.

- SecMail стал одним из наиболее часто используемых провайдеров электронной почты в даркнете за последние несколько лет. Хотя они обеспечивают только 25 Мбит на пользователя, этого обычно более чем достаточно для шифрованных PGP-сообщений. Однако этого, вероятно, будет недостаточно, если вы хотите использовать его в качестве стандартной почтовой услуги.

- Mailpile – это еще один почтовый клиент, который призван защитить вашу электронную почту от других. Он шифрует ваши электронные письма, и вы можете хранить собственные электронные письма без использования облачных услуг. Еще один большой плюс – это бесплатное программное обеспечение с открытым исходным кодом.

Как настроить .onion веб-ресурс, чтобы не отобрали домен

Глобальный DNS — прекрасная вещь, пережившая не одно десятилетие. Но у него есть фундаментальная проблема — ваш домен могут просто разделегировать, если вдруг решат, что вы что-то нарушили. Чтобы минимизировать, возможность разделегирования вашего домена выбирайте проверенных регистраторов доменов.

TOR может скрыть реальное местоположение сайта, а это значит что его не смогут отключить, а создателя - найти и наказать/устранить (при соблюдении определённых правил). Кроме того TOR-адрес в доменной зоне .onion невозможно украсть/присвоить/отозвать до тех пор пока вы не потеряете секретный ключ от этого домена.

Сайт будем поднимать на Nginx оптимизация и использование. Используя движок для корпоративной википедии DokuWiki, так как ему не нужна база данных, а функционал перекрывает все возможные потребности.

Шаг 1 - Выбор хостинг провайдера для TOR

На текущий момент лучший выбор это хостинг PrivateAlps, который именно разработан на предоставления tor сервисов. Монгие вещи у него автоматизированы для onion сайтов. Из плющек PrivateAlps игнорирует DMCA. Или посмотрите хостера из списка абузоустойчивый хостингов (bulletproof).

Шаг 2 - Nginx PHP-FPM

Прежде чем читать этот раздел, возможно вам проще установить любую панель управления хостингом, например Hestia и сразу перейти к настройке демона tor.

Установим Nginx, PHP-FPM 8.1 и нужные зависимости для DokuWiki:

apt install nginx php8.1-fpm

Далее создаём файл нового виртуалхоста /etc/nginx/sites-available/site1

server { listen 127.0.0.1:80 default_server; server_name localhost; root /var/www/site1; index index.html index.htm; location / { allow 127.0.0.1; deny all; } }

Включаем его:

cd /etc/nginx/sites-enabled sudo ln -s ../sites-available/site1 . nginx -s reload

Создаём каталог с будущим сайтом:

mkdir /var/www/site1

Кладём туда необходимые файлы и сменяем владельца:

chown -R www-data:www-data /var/www/site1

Шаг 3 - Настройка TOR

Настройка TOR сводится лишь к его установке и добавлению 2 строчек в конфиг.

apt install tor

Открываем /etc/tor/torrc, добавляем 2 строки (каталог /var/lib/tor/site1 создаётся автоматически после перезапуска демона tor)

HiddenServiceDir /var/lib/tor/site1 HiddenServicePort 80 127.0.0.1:80

Перезапускаем TOR:

systemctl restart tor

Первая строчка в конфиге указывает путь к закрытому ключу, который создаётся автоматически TOR’ом при первом запуске после модификации конфига и играет роль onion-домена. Давайте посмотрим на содержимое каталога для большего понимания:

ls /var/lib/tor/site1 authorized_clients hostname hs_ed25519_public_key hs_ed25519_secret_key

- Файл hostname содержит адрес домена сгенерированного на базе хеша ключа private_key, который в свою очередь сгенерировался случайным образом при первом запуске. Удаление/модификация файла hostname не влечёт никаких последствий, при следующем перезапуске TOR он вновь создаётся на основе ключа. Это скорее файл-подсказка для вас.

- Ключ private_key необходимо держать в секрете. До тех пор пока вы являетесь единственным владельцем этого файла - ваш домен никто и никогда не украдёт. Если очистить каталог /var/lib/tor/site1 от ключа, то при следующем перезапуске TOR сгенерирует новый ключ с новым случайным onion-адресом.

Вторая строчка (HiddenServicePort 80 127.0.0.1:80) задаёт какой порт будет у onion-ресурса и какой адрес и порт будем форвардить на него. В нашем случае мы берём адрес/порт 127.0.0.1:80 и форвардим его на onion указанные в файле hostname конфигурации демона tor.

Откройте в tor-browser, и введите адрес onion. Должна открыться страница что висит на 127.0.0.1:80.

Если сайтов нестолько, то в конфиг дописываем, например:

HiddenServiceDir /var/lib/tor/site2 HiddenServicePort 80 127.0.0.1:81 HiddenServiceDir /var/lib/tor/site3 HiddenServicePort 80 127.0.0.1:82

перезапускаем TOR и nginx, после чего создаются ключи в соответствующих каталогах.

systemctl restart tor systemctl restart nginx

Заключение

Темная паутина звучит загадочно и, возможно, даже страшно, но некоторые сайты .onion очень обычны. Для постоянных пользователей Интернета на самом деле нет веских причин заходить туда. Помните, что в темной паутине происходит большое количество грязных дел, поэтому не нажимайте на все, чему вы не доверяете. Используйте здравый смысл и получайте удовольствие от изучения!