Алгоритм HMAC для OpenVPN

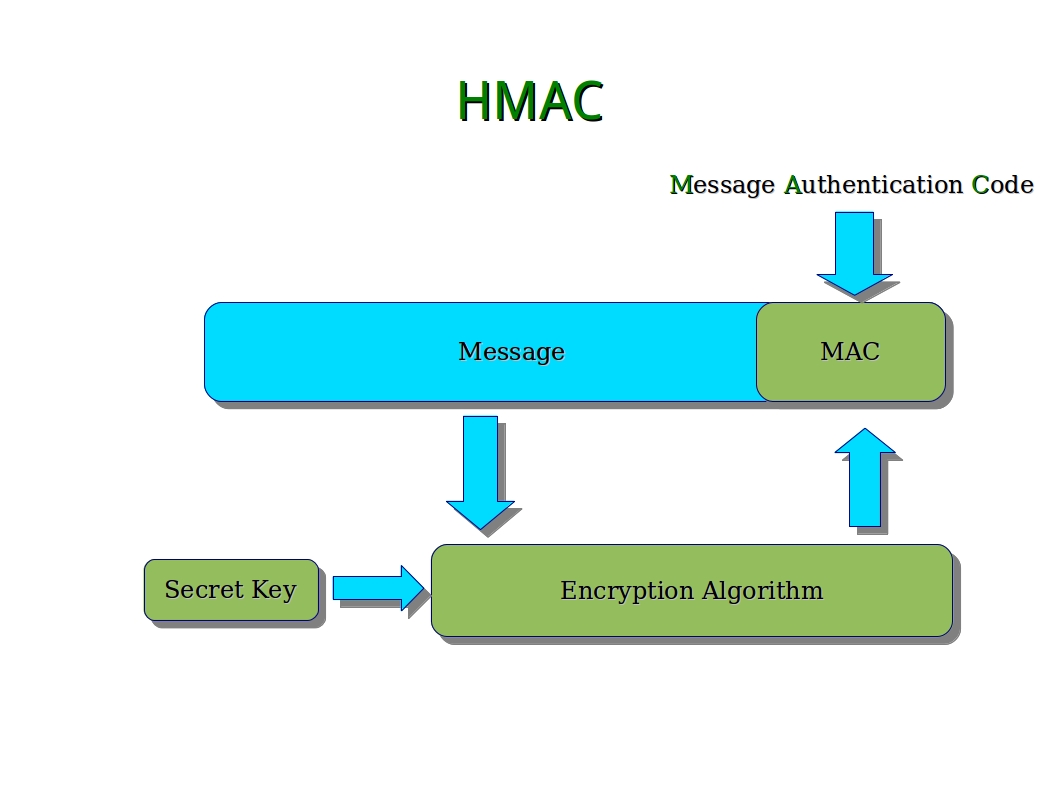

Статический ключ (хэш-код) аутентификации сообщений (Hash-based Message Authentication Code, HMAC) обеспечивает проверку подлинности информации, передаваемой между сторонами. Этот ключ создается на сервере OpenVPN.

Директива tls-auth добавляет дополнительную подпись HMAC ко всем пакетам рукопожатия SSL/TLS (SSL/TLS handshake packets) для проверки целостности. Любой UDP-пакет, не имеющий правильной HMAC-подписи, может быть отброшен без дальнейшей обработки. HMAC-подпись, устанавливаемая директивой tls-auth, обеспечивает повышенный уровень безопасности дополнительно к безопасности, предоставляемой протоколом SSL/TLS. Это может защитить от:

- DoS-атак или флуда на UDP-порт OpenVPN.

- Сканирования портов, предназначенного для определения прослушиваемых сервером UDP-портов.

- Уязвимостей, связанных с переполнением буфера в реализации SSL/TLS.

- Попыток инициации SSL/TLS-рукопожатия от несанкционированной машины (хотя, в конечном итоге, такие рукопожатия не пройдут аутентификацию, tls-auth может отсечь их на гораздо более ранней стадии).

- Для создания ключа HMAC (ta.key) используйте команду openvpn с опциями –genkey и –secret.

openvpn --genkey --secret ta.key mv ta.key /etc/openvpn/keys/

- Для использования ключа HMAC нужно

# Для еще большей безопасности чем предоставляет # SSL/TLS, создайте "HMAC-файрвол", # чтобы заблокировать DoS-атаки и UDP-флуд. # # Генерация: # openvpn --genkey --secret ta.key # # Сервер и каждый клиент должен иметь # копию этого ключа. # Второй параметр должен быть '0' # на сервере и '1 'на клиентах. ;tls-auth ta.key 0 # Этот файл является секретным

для сервера прописать параметр

tls-auth /etc/openvpn/keys/ta.key 0

а в пользовательском конфигурационном файле

tls-auth /etc/openvpn/keys/ta.key 1

Читайте также: Лучшие VPN и Прокси Сервисы

📌 Удобный подбор VPS по параметрам доступен на DIEGfinder.com - официальном инструменте проекта DIEG. Это часть единой экосистемы, созданной для того, чтобы помочь быстро найти подходящий VPS/VDS сервер для любых задач хостинга.

📌 Для тестирования скриптов, установщиков VPN и Python-ботов рекомендуем использовать надежные VPS на короткий срок. Подробнее о быстрой аренде VPS для экспериментов - читайте здесь.

💥 Подпишись в Телеграм 💥 и задай вопрос по сайтам и хостингам бесплатно!7 Самых Популярных Статей

- Как запустить скрипты и веб-приложения на Python

- Что такое страны TIER 1,2,3

- 7 способов сравнения файлов по содержимому в Windows или Linux

- Установка и тестирование веб-панели HestiaCP

- Nginx простые примеры конфигурации

- top, htop, atop определение загрузки ОС (Load average, LA)

- Использование rsync в примерах

7 Самых Популярных Обзоров

- Хостинг для Python-скриптов и приложений

- ТОП 4 лучших антидетект браузеров (Бесплатные & Платные)

- Подборка купонов (промокоды) на хостинг, антидетект браузеры

- Обзор THE.Hosting (PQ Hosting): надежный хостинг с профессиональной поддержкой

- Хостинг в России

- Хостинг в Европе

- Обзор браузера Dolphin {anty} для мультиаккаунтинга