Что такое SQL Injection? Защита от SQL Injection

Внедрение операторов Как работает SQL: коротко о SELECT, JOIN, агрегатах (SQL Injection). Эти атаки направлены на Web- серверы, создающие SQL запросы к серверам СУБД на основе данных, вводимых пользователем.

Большинство серверов поддерживают язык SQL в вариантах, стандартизированных ISO и ANSI. В большинстве современных СУБД присутствуют расширения диалекта SQL, специфичные для данной реализации (PL/pgSQL в PostgreSQL, T-SQL в Microsoft SQL Server, PL SQL в Oracle и т.д.). Методы SQL Injection зависят от типа используемой СУБД. Например, SQL- инъекция на базе данных Oracle осуществляется в основном с помощью использования ключевого слово union, и она намного более трудна, чем на MS SQL- сервере, где можно выполнить множественные запросы, отделяя их символом точки с запятой. В заданной по умолчанию конфигурации MS SQL- сервер выполняется с привилегиями Local System и имеет расширенную процедуру «xp_shell», позволяющую выполнение команд операционной системы.

Многие Web- приложения используют данные, переданные пользователем, для создания динамических Web- страниц. Если информация, полученная от клиента, должным образом не верифицируется, атакующий получает возможность модифицировать запрос к SQL- серверу, отправляемый приложением. Запрос будет выполняться с тем же уровнем привилегий, с каким работает компонент приложения, выполняющий запрос (сервер СУБД, Web-сервер и т.д). В результате злоумышленник может получить полный контроль на сервером СУБД и даже его операционной системой. С точки зрения эксплуатации SQL Injection очень походит на LDAP Injection.

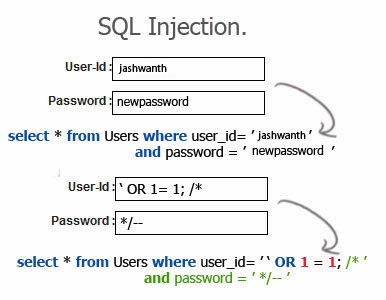

Пример SQL инъекция для веб формы

Предположим, аутентификация в Web- приложение осуществляется с помощью Web- формы, обрабатываемой следующим кодом:

SQLQuery = "SELECT Username FROM Users WHERE Username = '" & strUsername & "' AND Password = '" & strPassword & "'" strAuthCheck = GetQueryResult(SQLQuery)

В этом случае разработчики непосредственно использует переданные пользователями значения strUsername и strPassword для создания SQL- запроса. Предположим, злоумышленник передаст следующие значения параметров:

Login: ' OR ''=' Password: ' OR ''='

В результате серверу будет передан следующий SQL-запрос:

SELECT Username FROM Users WHERE Username = '' OR ''='' AND Password = '' OR ''=''

Вместо сравнения имени пользователя и пароля с записями в таблице Users, данный запрос сравнивает пустую строку с пустой строкой. Естественно, результат подобного запроса всегда будет равен True, и злоумышленник войдет в систему от имени первого пользователя в таблице.

Обычно выделяют два метода эксплуатации внедрения операторов SQL: обычная атака, и атака вслепую (Blind SQL Injection). В первом случае злоумышленник подбирает параметры запроса, используя информацию об ошибках, генерируемую Web- приложением.

- Пример: Добавляя оператор union к запросу злоумышленник проверяет доступность базы данных: http://example/article.asp?ID=2+union+all+select+name+from+sysobjects

Сервер генерирует сообщение, аналогичное следующему:

Microsoft OLE DB Provider for ODBC Drivers error '80040e14' [Microsoft][ODBC SQL Server Driver][SQL Server]All queries in an SQL statement containing a UNION operator must have an equal number of expressions in their target lists.

Из этого следует, что оператор union был передан серверу, и теперь злоумышленнику необходимо подобрать используемое в исходном выражении select количество параметров. Внедрение SQL кода вслепую. В этом случае стандартные сообщения об ошибках модифицированы, и сервер возвращает понятную для пользователя информацию о неправильном вводе. Осуществление SQL Injection может быть осуществлено и в этой ситуации, однако обнаружение уязвимости затруднено. Наиболее распространенный метод проверки наличия проблемы – добавление выражений, возвращающих истинное и ложное значение. Выполнение подобного запроса к серверу: http://example/article.asp?ID=2+and+1=1 должно вернуть ту же страницу, что и запрос: http://example/article.asp?ID=2 поскольку выражение 'and 1=1' всегда истинно. Если в запрос добавляется выражение, возвращающее значение «ложь»: http://example/article.asp?ID=2+and+1=0 пользователю будет возвращено сообщение об ошибках или страница не будет сгенерирована. В случае если факт наличие уязвимости подтвержден, эксплуатация ничем не отличается от обычного варианта.

Простое объяснение о параметризации для защиты от SQL-инъекций

Параметризация — это безопасный способ включать пользовательские значения в SQL-запросы. Когда используются параметры, SQL-запрос сначала отправляется в базу как шаблон с "пустыми местами" (плейсхолдерами), а уже потом отдельно подставляются значения пользователя.

Почему это защищает:

- Если пользователь попытается вставить вредный SQL-код, база всё равно примет его как обычную строку, а не как часть команды.

- В результате злоумышленник не сможет изменить работу запроса или уничтожить данные.

Простой пример без параметризации (ОПАСНО!):

user_id = INPUT("Введите ID: ") query = f"SELECT * FROM Users WHERE id = {user_id}" # Если в user_id введут '1 OR 1=1', запрос вернет все записи!

С параметризацией (БЕЗОПАСНО):

user_id = INPUT("Введите ID: ") cursor.execute("SELECT * FROM Users WHERE id = ?", (user_id,)) # Если добавить '1 OR 1=1', база воспримет это только как строку — и SQL-инъекция не сработает

Пользуйтесь параметрами в запросах. Это просто и надежно! Даже если пользователь введет не то, что вы ожидали — база воспримет его данные не как SQL-команду, а как безопасное значение.

Ссылки SQL Injection

📌 Удобный подбор VPS по параметрам доступен на DIEGfinder.com - официальном инструменте проекта DIEG. Это часть единой экосистемы, созданной для того, чтобы помочь быстро найти подходящий VPS/VDS сервер для любых задач хостинга.

📌 Для тестирования скриптов, установщиков VPN и Python-ботов рекомендуем использовать надежные VPS на короткий срок. Подробнее о быстрой аренде VPS для экспериментов - читайте здесь.

💥 Подпишись в Телеграм 💥 и задай вопрос по сайтам и хостингам бесплатно!7 Самых Популярных Статей

- Как запустить скрипты и веб-приложения на Python

- Что такое страны TIER 1,2,3

- 7 способов сравнения файлов по содержимому в Windows или Linux

- Установка и тестирование веб-панели HestiaCP

- Nginx простые примеры конфигурации

- top, htop, atop определение загрузки ОС (Load average, LA)

- Использование rsync в примерах

7 Самых Популярных Обзоров

- Хостинг для Python-скриптов и приложений

- ТОП 4 лучших антидетект браузеров (Бесплатные & Платные)

- Подборка купонов (промокоды) на хостинг, антидетект браузеры

- Обзор THE.Hosting (PQ Hosting): надежный хостинг с профессиональной поддержкой

- Хостинг в России

- Хостинг в Европе

- Обзор браузера Dolphin {anty} для мультиаккаунтинга